Messagerie académique de Caen : sécurité et confidentialité des échanges

À l'université de Caen, la messagerie académique joue un rôle fondamental dans les échanges quotidiens entre étudiants, enseignants…

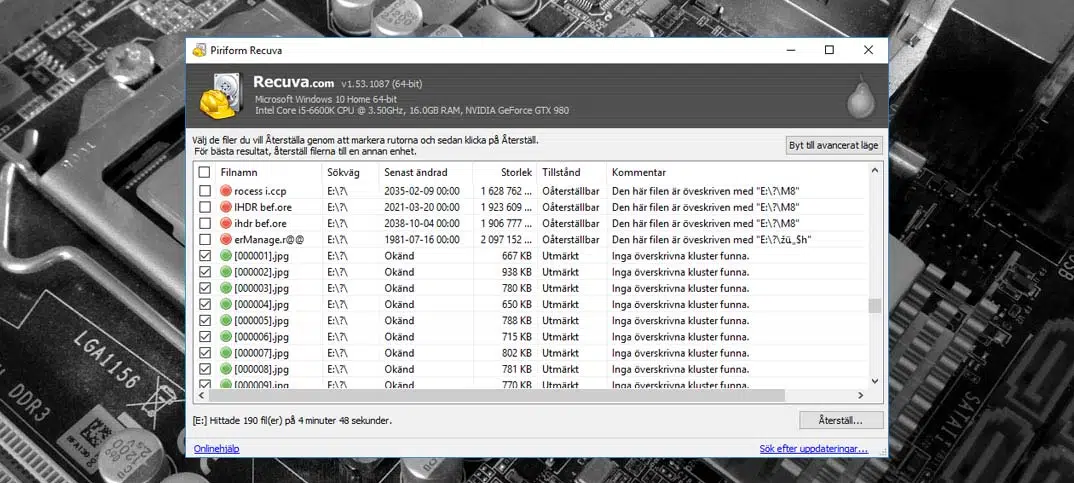

Retrouver facilement vos photos supprimées après un formatage

réussi à formater la clé USB accidentellement ou avez supprimé des documents importants de votre ordinateur ? En…

Faut-il encore faire confiance à VERY leak en 2026 ?

Un identifiant compromis suffit à ouvrir la voie à une cascade d'usurpations et de fraudes. Les bases de…

Sécuriser son compte sur le webmail Académie Montpellier : bonnes pratiques et recommandations

Les comptes webmail de l'Académie de Montpellier renferment souvent des informations sensibles concernant les élèves et le personnel.…

Mots de passe enregistrés Google : où les trouver ?

Naviguer sur Internet sans avoir à mémoriser chaque mot de passe est une commodité offerte par Google. Grâce…

Arkevia ou coffre-fort concurrent : quel service protège le mieux vos bulletins de paie ?

Des entreprises imposent l'utilisation exclusive d'un coffre-fort numérique spécifique, empêchant parfois l'exportation des documents vers d'autres plateformes. Certains…

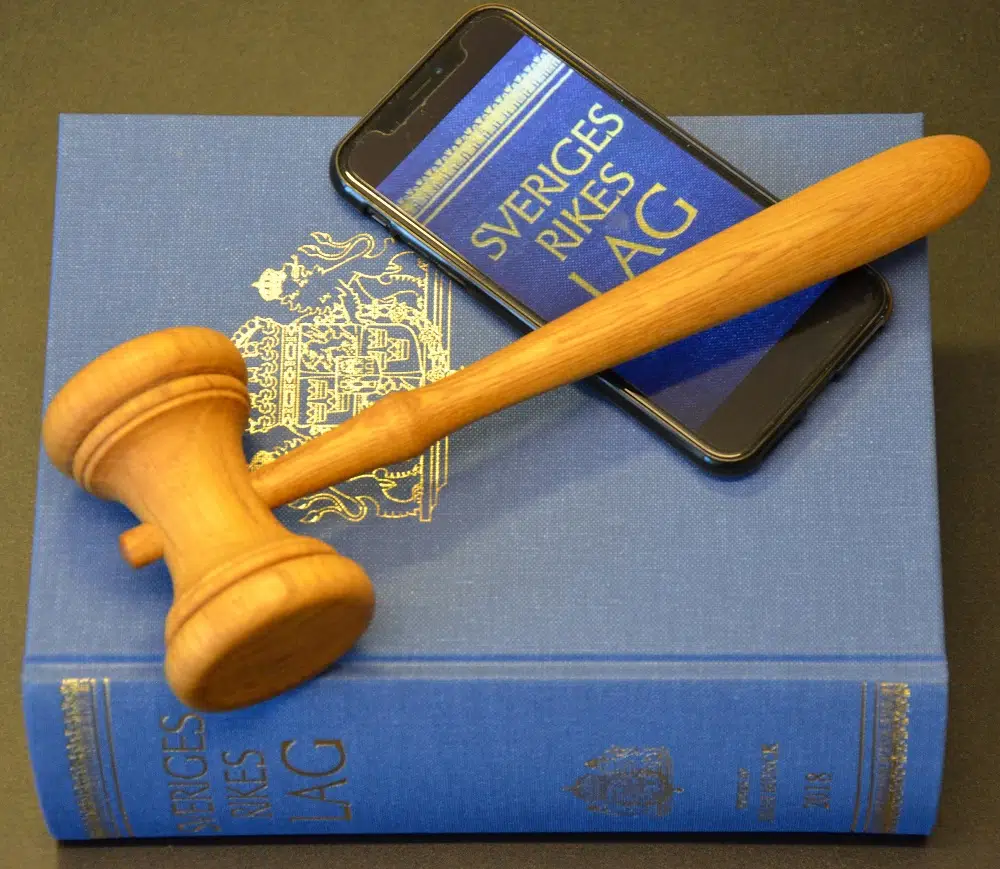

Protection des données : obligations à respecter en France

Vingt millions d'euros. Quatre pour cent du chiffre d'affaires mondial. Voilà le prix fort qu'une entreprise risque au…

Meilleurs moments pour utiliser le code HTTP 451 : 8 conseils d’experts à connaître

Un code d'erreur HTTP n'évoque pas toujours une défaillance technique ou une ressource introuvable. Le code 451, introduit…

Règles d’or RGPD : 8 indispensables pour tout organisme respecter !

20 millions d'euros d'amendes. Ce n'est pas une projection, c'est le montant réel infligé par la CNIL en…

Email suspect : que faire en cas de message d’origine inconnue ?

En 2023, plus de 80 % des attaques informatiques exploitent l'email comme principal vecteur d'intrusion. Pourtant, de nombreux…

Les principales sanctions pénales expliquées simplement

Un même acte, deux destins : celui du voleur au col blanc et celui du sans-abri. Le droit…

VPN le plus utilisé en France : comparatif 2025 et classement des utilisateurs

En 2025, certains fournisseurs de VPN enregistrent jusqu'à 30 % de parts de marché en France, tandis que…

Sécurité IP : protocoles à connaître pour garantir la sûreté en ligne

Certains chiffres ne mentent pas : chaque année, des millions de données confidentielles s'échappent à cause de failles…

La formation en cybersécurité s’impose désormais aux entreprises

Le chiffre donne le vertige : chaque minute, près de 200 000 cyberattaques sont détectées à travers la…

Étapes d’une attaque informatique : première étape et méthodes importantes

1 375 : c'est le nombre moyen de tentatives de cyberattaque recensées chaque minute dans le monde en…

Protéger sa vie privée et ses données sur le webmail de l’académie de Lille

Un chiffre seul a de quoi faire frissonner les plus confiants : chaque jour, des milliers de courriels…

Protéger son wifi du piratage avec des gestes simples et efficaces

Un réseau Wifi ouvert, c'est la porte entrouverte sur vos données personnelles. Pas besoin d'être expert en cybersécurité…

Déterminer l’utilisation d’un VPN par une adresse IP : Astuces et méthodes

Des plages entières d'adresses IP pointent régulièrement vers des services VPN, mais leur repérage n'a rien d'une science…

Vérifier sa fiabilité en ligne : Site fiable ou non ?

Un site affichant un cadenas HTTPS peut tout de même héberger des escroqueries sophistiquées. Le logo d'une marque,…

Failles : comprendre les principales causes et agir rapidement

Plus de 80 % des incidents de sécurité recensés en entreprise trouvent leur origine dans une action humaine…

Risques d’un VPN : ce qu’il faut savoir pour protéger sa vie privée en ligne

Les VPN gratuits promettent monts et merveilles, mais la réalité tranche net : collecte de données, revente à…

Protection des données personnelles : quelles autorités en France ?

Dans l'ère numérique actuelle, la protection des données personnelles est devenue une préoccupation majeure pour les citoyens français.…

Vérifier logiciels malveillants : Techniques efficaces pour ordinateur portable

Un système peut fonctionner normalement tout en hébergeant un logiciel malveillant actif, indétecté par la plupart des antivirus…

Développement d’applications cloud : connaître et éviter les pièges courants

Un déploiement cloud mal anticipé génère souvent des surcoûts imprévus et expose à des failles de sécurité insoupçonnées.…

Caméra de surveillance à distance : fonctionnement et avantages

Le contrôle à distance d’un dispositif de sécurité ne dépend plus uniquement d’une connexion filaire ou d’un centre…

Retrouver mot de passe oublié : solutions et astuces pratiques

Les systèmes d’authentification multiplient les exigences : caractères spéciaux, combinaisons inédites, renouvellements réguliers. Pourtant, les solutions de récupération…

Meilleure entreprise caméras vidéosurveillance : choix sécurisé ?

Un chat traverse la ruelle, et soudain, un claquement de porte : qui veille, vraiment, sur ce qui…

Vendre en ligne en toute sécurité : Les meilleures pratiques à suivre

Un site marchand peut vaciller sur un simple clic imprudent. Un email piégé, un lien trop séduisant, et…

Sauvegarder efficacement avant de changer de téléphone : Conseils pratiques et astuces

Max n’a pas vu venir la tempête numérique. Quinze minutes d’inattention dans un taxi new-yorkais, et cinq ans…

Comment savoir quel est mon navigateur par défaut ?

Meilleur navigateur Quel est le meilleur navigateur ? Bien entendu, lorsque vous naviguez sur Internet, vous souhaitez un navigateur…

Sécurité VPN : est-il vraiment 100% fiable pour protéger vos données en ligne ?

La protection des données en ligne est devenue une préoccupation majeure pour les utilisateurs d'Internet. Avec la multiplication…

Sécurité et confidentialité sur Webmail Académie Nancy-Metz

La sécurité et la confidentialité restent des préoccupations majeures pour les utilisateurs du Webmail Académie Nancy-Metz. Dans un…

Mot de passe sécurisé : pourquoi un site doit-il se souvenir de votre mot de passe ?

Chaque jour, des millions de personnes se connectent à divers sites web, des réseaux sociaux aux plateformes bancaires.…

Sécuriser sa connexion à Intraparis avec une adresse mail

Les employés de la ville de Paris doivent utiliser Intraparis pour accéder à diverses ressources et informations internes.…

Comprendre l’utilité des détecteurs d’IA dans la cybersécurité moderne

À l'ère du numérique, la cybersécurité est devenue un enjeu majeur pour les entreprises et les institutions. Avec…

Signalement d’email frauduleux : protégez-vous des arnaques en ligne

Avec l'expansion constante de l'espace numérique, les arnaques en ligne prolifèrent, les emails frauduleux étant l'un des vecteurs…

Comment rendre le courrier indésirable souhaitable ?

La plupart d'entre eux connaissent aujourd'hui le concept de spam en tant que description d'e-mails indésirables, de commentaires…

Comment fonctionne l’antivirus Kaspersky ?

Les téléphones ont eu un impact énorme dans la communauté, qu'il s'agisse d'un moyen de communication que l'on…

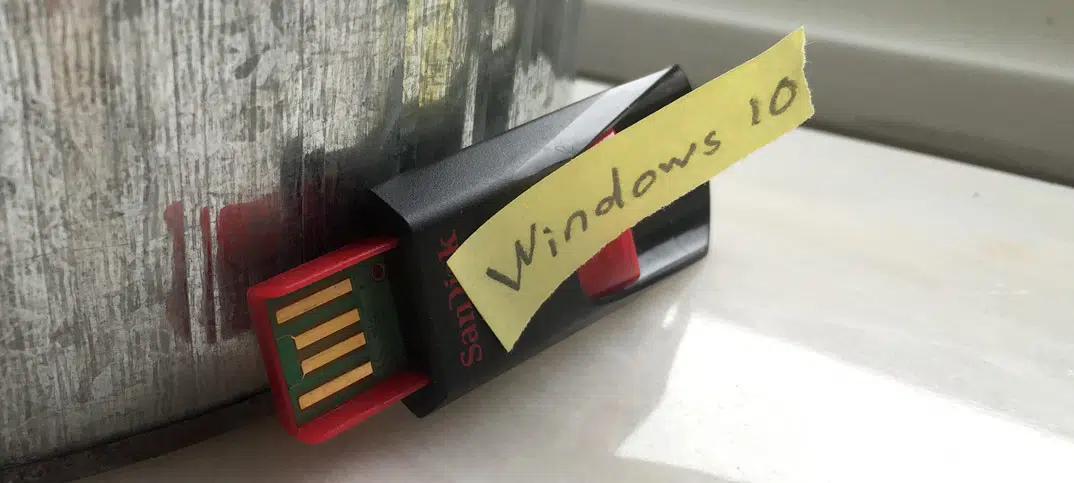

Comment installer un système d’exploitation sur un ordinateur HP ?

Devriez-vous installer Windows 10 ? Nous expliquons ici comment installer une copie complètement propre du système d'exploitation. À partir…