Face à l’augmentation des cyberattaques, les organisations doivent adopter une approche proactive pour identifier leurs failles de sécurité. Les tests d’intrusion représentent une méthode concrète pour évaluer la résistance des systèmes informatiques en simulant des attaques réelles, permettant ainsi de découvrir et corriger les vulnérabilités avant qu’elles ne soient exploitées par des attaquants malveillants.

Les tests d’intrusion externes

Les tests d’intrusion externes constituent la première ligne de défense pour toute organisation. Ils simulent les actions qu’un attaquant pourrait mener depuis internet pour tenter de pénétrer dans vos systèmes. Ces tests analysent l’ensemble des points d’entrée potentiels accessibles publiquement: sites web, serveurs de messagerie, interfaces de connexion à distance ou applications cloud.

Simulation d’attaques depuis l’extérieur du réseau

Cette approche reproduit fidèlement les tentatives d’intrusion qu’un cybercriminel pourrait réaliser sans accès préalable à votre infrastructure. Les experts en sécurité utilisent diverses techniques pour identifier les points faibles: scan de ports, recherche de services vulnérables, et tentatives d’exploitation des failles découvertes. Ces tests peuvent suivre différentes méthodologies comme la boîte noire (sans information préalable) ou la boîte grise (avec informations limitées), reproduisant ainsi des scénarios d’attaque réalistes. Pour mieux comprendre les différentes approches méthodologiques appliquées lors des tests d’intrusion, vous pouvez consulter www.intuity.fr qui détaille les standards et bonnes pratiques du secteur.

Évaluation des vulnérabilités des systèmes exposés

L’évaluation des vulnérabilités des systèmes exposés va au-delà de la simple détection de failles. Elle analyse la gravité de chaque vulnérabilité, son impact potentiel sur l’organisation et la facilité avec laquelle elle pourrait être exploitée. Cette phase utilise des outils automatisés comme Nmap pour cartographier le réseau ou Nessus pour scanner les vulnérabilités, complétés par des analyses manuelles approfondies. Le rapport final propose une hiérarchisation des risques et des recommandations précises pour renforcer la sécurité des systèmes exposés à internet.

Les tests d’intrusion internes

Les tests d’intrusion internes représentent une simulation d’attaque réalisée depuis l’intérieur du réseau d’une organisation. Cette approche vise à identifier les vulnérabilités qu’un employé malveillant ou un attaquant ayant déjà obtenu un accès initial pourrait exploiter. Ces tests évaluent la robustesse des défenses internes et la capacité de l’organisation à protéger ses données sensibles contre les menaces provenant de l’intérieur.

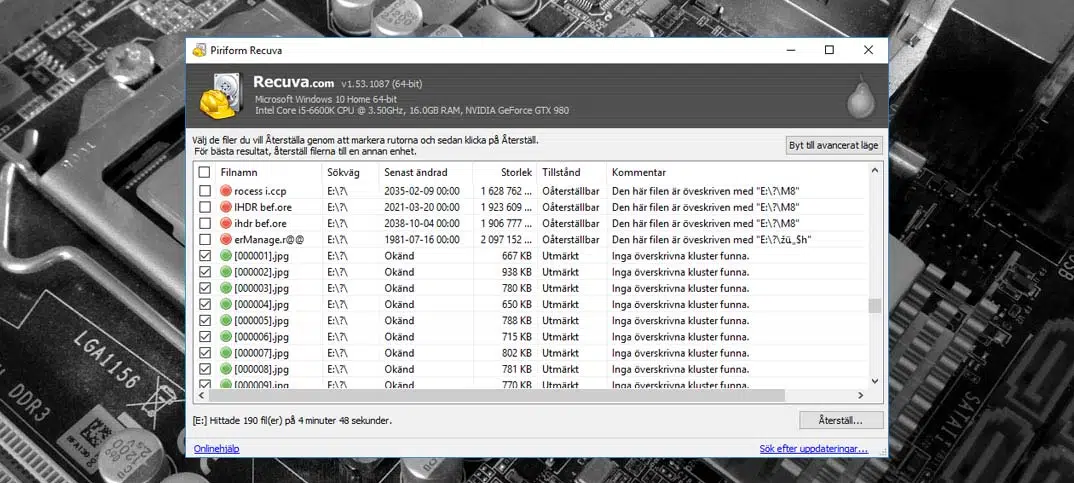

Analyse des faiblesses au sein du réseau

L’analyse des faiblesses au sein du réseau constitue une étape fondamentale des tests d’intrusion internes. Un pentest interne examine méthodiquement l’infrastructure pour détecter les vulnérabilités potentielles dans les serveurs, les postes de travail, les équipements réseau et les applications. Cette analyse utilise des outils comme Nmap pour cartographier le réseau et Nessus pour identifier les failles de sécurité.

Les testeurs vérifient la présence de mots de passe faibles, de services mal configurés, de logiciels obsolètes ou non patchés, et d’autres vulnérabilités techniques. Ils tentent également d’exploiter ces failles pour démontrer l’impact potentiel d’une intrusion réussie. Cette simulation révèle les chemins qu’un attaquant pourrait emprunter pour se déplacer latéralement dans le réseau, élever ses privilèges ou accéder à des données protégées.

Vérification des contrôles d’accès entre services

La vérification des contrôles d’accès entre services analyse l’efficacité des barrières de sécurité séparant les différents départements ou zones du réseau d’entreprise. Cette phase évalue si un utilisateur ou un système compromis dans un service peut accéder indûment aux ressources d’autres services.

Les testeurs examinent la segmentation du réseau, les pare-feu internes, les listes de contrôle d’accès et les politiques de privilèges minimaux. Ils tentent de contourner ces mécanismes pour atteindre des zones théoriquement isolées. Par exemple, ils vérifient si un compte compromis dans le service marketing peut accéder aux données financières sensibles ou aux systèmes de production.

Cette vérification révèle les lacunes dans la mise en œuvre du principe de défense en profondeur et aide à renforcer les barrières internes contre la propagation des attaques. Dans un environnement bien sécurisé, une compromission initiale devrait rester contenue dans un périmètre limité sans pouvoir s’étendre à l’ensemble du réseau.

Les tests d’intrusion à l’aveugle

Un test d’intrusion (ou pentest) est une simulation contrôlée d’attaque informatique visant à identifier les vulnérabilités dans un système avant qu’elles ne soient exploitées par des acteurs malveillants. Parmi les diverses approches utilisées en cybersécurité, les tests d’intrusion à l’aveugle, aussi connus sous le nom de tests en « boîtenoire », représentent une méthode particulièrement réaliste d’évaluation de la sécurité d’un système.

Méthode sans connaissance préalable du système

Le test d’intrusion à l’aveugle se caractérise par l’absence d’informations fournies aux testeurs concernant l’infrastructure ciblée. Dans cette configuration, les experts en cybersécurité abordent le système comme le ferait un attaquant externe, sans documentation technique ni accès privilégié. Ils doivent collecter des renseignements par leurs propres moyens, en utilisant des techniques de reconnaissance passive et active.

Cette approche oblige les testeurs à suivre un parcours similaire à celui d’un véritable pirate informatique : identification des points d’entrée potentiels, analyse des ports ouverts, recherche de vulnérabilités exploitables, puis tentatives d’intrusion. Les experts utilisent des outils spécialisés comme Nmap pour la reconnaissance, Nessus ou Burp Suite pour l’analyse des vulnérabilités, et diverses techniques d’exploitation adaptées aux failles découvertes.

Reproduction réaliste des attaques malveillantes

L’avantage majeur des tests à l’aveugle réside dans leur authenticité. Ils reproduisent fidèlement les conditions d’une cyberattaque réelle, où l’assaillant ne dispose initialement d’aucune information interne. Cette méthode permet d’évaluer non seulement la robustesse technique des défenses, mais aussi l’efficacité des mécanismes de détection et de réponse aux incidents.

Les tests à l’aveugle révèlent comment un système se comporte face à des tentatives d’intrusion non anticipées. Ils mettent en lumière les vulnérabilités exploitables depuis l’extérieur du réseau, la visibilité des informations sensibles, et la capacité des équipes de sécurité à repérer et contrer une attaque en cours. À l’issue du test, un rapport détaillé recense les failles identifiées, évalue leur niveau de gravité, et formule des recommandations précises pour renforcer la protection des données et infrastructures sensibles. Cette démarche s’inscrit dans une stratégie proactive de cybersécurité, respectant les exigences de conformité comme le RGPD ou la directive NIS2.

Les tests d’intrusion ciblés

Un test d’intrusion ciblé représente une méthode spécifique d’évaluation de sécurité informatique où les experts se concentrent sur des éléments particuliers d’un système plutôt que sur l’ensemble de l’infrastructure. Cette approche permet une analyse approfondie des zones les plus sensibles ou susceptibles de contenir des vulnérabilités critiques. Les tests ciblés s’avèrent particulièrement utiles quand une organisation a identifié des composants à haut risque nécessitant une attention particulière.

Ces tests font partie des multiples types de pentests disponibles, comme les tests de réseau externe, interne, SaaS, cloud, IoT ou encore d’applications web. Ils peuvent être réalisés selon différentes méthodes : boîte noire (sans information préalable), boîte blanche (avec toutes les informations) ou boîte grise (avec des informations limitées), selon les objectifs visés.

Concentration sur des éléments spécifiques de l’infrastructure

Lors d’un test d’intrusion ciblé, les pentesteurs se focalisent sur des composants précis de l’infrastructure informatique. Cette approche permet d’allouer les ressources là où les risques sont jugés les plus élevés. Par exemple, un test peut se concentrer exclusivement sur les serveurs Active Directory, les systèmes de paiement, ou les bases de données contenant des informations sensibles.

Cette méthode suit généralement les mêmes phases qu’un test complet : définition du périmètre, collecte d’informations, identification des vulnérabilités, exploitation des failles, et remise d’un rapport final. La différence majeure réside dans le fait que l’attention est portée sur un nombre limité de systèmes ou applications, ce qui rend l’analyse plus minutieuse.

Les tests ciblés utilisent des outils spécialisés comme Nessus, Burp Suite ou Nmap, mais avec une configuration adaptée au périmètre restreint. Cette approche permet d’identifier des vulnérabilités qui pourraient passer inaperçues lors d’un scan plus général, réduisant ainsi le risque qu’elles soient exploitées par de véritables attaquants.

Analyse approfondie des applications critiques

Les applications critiques, comme les plateformes de commerce électronique, les systèmes de gestion financière ou les applications métier, font souvent l’objet de tests d’intrusion ciblés. Ces applications traitent généralement des données sensibles et représentent des cibles privilégiées pour les cybercriminels.

L’analyse approfondie de ces applications implique l’examen détaillé du code source, des interfaces utilisateur, des mécanismes d’authentification, des flux de données et des connexions avec d’autres systèmes. Les pentesteurs recherchent des vulnérabilités comme les injections SQL, les failles XSS (Cross-Site Scripting), les problèmes de gestion de session ou les défauts de configuration.

Ce type de test produit un rapport détaillé qui recense les failles découvertes, évalue leur niveau de gravité et fournit des recommandations précises pour les corriger. Selon les statistiques, 93% des réseaux d’entreprises présentent des vulnérabilités exploitables, et 82% des failles de sécurité sont liées à une erreur humaine. Les tests ciblés aident à réduire ces risques en identifiant les problèmes avant qu’ils ne soient exploités, limitant ainsi l’impact financier potentiel d’une violation de données, dont le coût moyen atteint 4,45 millions de dollars en 2023.

Les tests d’intrusion physiques

Les tests d’intrusion physiques constituent un volet fondamental de la cybersécurité globale d’une organisation. Ces tests visent à identifier les faiblesses dans la sécurité matérielle des installations, là où des personnes malveillantes pourraient s’introduire pour accéder directement aux systèmes informatiques. Contrairement aux tests purement numériques, ils simulent des tentatives réelles d’infiltration dans les locaux pour mettre en évidence les vulnérabilités physiques qui pourraient compromettre la sécurité des données et des infrastructures.

Évaluation de la sécurité des locaux et équipements

L’évaluation de la sécurité des locaux et équipements consiste à analyser tous les points d’entrée physiques qui pourraient être exploités par un attaquant. Cette étape inclut l’examen des portes, fenêtres, conduits d’aération, barrières, clôtures et autres accès aux bâtiments. Les testeurs vérifient également la présence et l’état des systèmes de surveillance comme les caméras, les détecteurs de mouvement et les alarmes. Ils tentent aussi d’identifier les zones non surveillées ou mal protégées où un intrus pourrait se dissimuler. L’objectif est de simuler les actions d’un attaquant motivé qui chercherait à s’introduire dans les zones contenant des équipements informatiques sensibles comme les salles serveurs, les centres de données ou les postes de travail avec accès privilégiés.

Vérification des procédures d’accès aux zones sensibles

La vérification des procédures d’accès aux zones sensibles examine l’application pratique des politiques de sécurité physique. Les testeurs tentent de contourner les contrôles d’accès en utilisant diverses techniques comme l’usurpation d’identité, le tailgating (suivre une personne autorisée), l’utilisation de badges clonés ou la manipulation du personnel. Ils évaluent également la rigueur avec laquelle les employés suivent les protocoles établis, notamment la vérification des identifiants des visiteurs, l’accompagnement des personnes extérieures ou le verrouillage des accès restreints. Cette phase peut révéler des faiblesses dans la formation du personnel ou dans l’application des politiques de sécurité. Les tests permettent aussi d’évaluer la réactivité des agents de sécurité face à une intrusion détectée et la qualité des procédures d’intervention en cas d’incident.

La méthodologie des tests d’intrusion

Un test d’intrusion, aussi appelé pentest, représente une méthode structurée visant à évaluer la résistance d’un système informatique face à des attaques. Cette simulation d’intrusion permet d’identifier les vulnérabilités avant qu’elles ne soient exploitées par de véritables attaquants. Pour garantir l’efficacité de cette démarche, une méthodologie rigoureuse doit être suivie, comprenant plusieurs phases bien définies. Les tests d’intrusion peuvent adopter différentes approches : la boîte noire (sans information préalable), la boîte blanche (avec accès complet aux informations) ou la boîte grise (avec des informations limitées). Chaque approche répond à des besoins spécifiques d’évaluation de sécurité.

Les phases de planification et de reconnaissance

La première étape d’un test d’intrusion consiste en la planification minutieuse du projet. Durant cette phase, les objectifs sont clairement définis, le périmètre est délimité et les autorisations nécessaires sont obtenues. Cette étape préliminaire garantit que le test se déroule dans un cadre légal et contrôlé, sans risque pour les systèmes de production. Une fois la planification achevée, la phase de reconnaissance débute. Celle-ci comprend la collecte d’informations sur la cible, par des moyens passifs (analyse des informations publiques) et actifs (utilisation d’outils comme Nmap ou Recon-ng). Les testeurs rassemblent des données sur l’architecture réseau, les systèmes d’exploitation utilisés, les applications déployées et les potentielles failles de sécurité. Cette phase constitue le fondement sur lequel reposera l’ensemble du test d’intrusion, car une reconnaissance approfondie augmente les chances d’identifier des vulnérabilités exploitables.

L’exploitation et la documentation des résultats

Après la phase de reconnaissance vient l’étape d’exploitation, durant laquelle les testeurs tentent de tirer parti des vulnérabilités identifiées. Cette phase met en pratique diverses techniques comme l’injection SQL, les attaques par script intersites (XSS) ou l’ingénierie sociale. L’objectif est de démontrer l’impact réel des failles de sécurité en obtenant un accès non autorisé aux systèmes ou aux données. Dans certains scénarios, une phase de post-exploitation peut suivre, visant à maintenir l’accès obtenu et à évaluer l’étendue des dommages potentiels. La documentation des résultats constitue l’étape finale et probablement la plus précieuse du processus. Un rapport détaillé est rédigé, recensant toutes les vulnérabilités découvertes, leur niveau de gravité et les preuves de concept associées. Ce document inclut également des recommandations pratiques pour corriger chaque faille identifiée. Les rapports de test d’intrusion servent de feuille de route pour le renforcement de la sécurité et peuvent également être utilisés pour démontrer la conformité avec diverses réglementations comme le RGPD, la directive NIS2 ou les normes PCI DSS.

Les bénéfices des tests d’intrusion réguliers

Les tests d’intrusion, ou pentests, représentent une simulation contrôlée d’attaques informatiques visant à identifier les failles de sécurité dans un système avant que des personnes malintentionnées ne les exploitent. La réalisation régulière de ces évaluations apporte de nombreux avantages aux organisations qui souhaitent renforcer leur posture de cybersécurité. Ces tests approfondis utilisent des méthodes variées comme les approches en boîte noire, blanche ou grise, selon le niveau d’information fourni aux testeurs. Ils s’appliquent à différents domaines : réseaux internes et externes, applications web, infrastructures cloud, objets connectés (IoT) ou encore solutions SaaS.

Détection précoce des vulnérabilités avant exploitation

La détection précoce des vulnérabilités constitue l’un des principaux atouts des tests d’intrusion. En identifiant les failles cachées dans vos systèmes, vous pouvez les corriger avant qu’un attaquant réel ne les découvre et les exploite. Ce processus proactif suit généralement six étapes méthodiques : planification et définition des objectifs, collecte d’informations sur la cible, phase d’attaque avec exploitation des vulnérabilités identifiées, maintien de l’accès au système compromis, analyse des résultats, et enfin rédaction d’un rapport détaillé. Selon des statistiques récentes, 93% des réseaux d’entreprises présentent des failles que des cybercriminels pourraient exploiter, et 82% des violations de sécurité sont liées à une erreur humaine. Les tests d’intrusion permettent d’identifier ces points faibles et de les traiter avant qu’ils ne causent des dommages. Ils révèlent aussi les risques liés à l’ingénierie sociale et au phishing, deux techniques couramment utilisées par les attaquants pour compromettre les systèmes.

Conformité aux normes et réglementations sectorielles

Les tests d’intrusion jouent un rôle fondamental dans la mise en conformité avec les exigences réglementaires qui évoluent constamment. Pour de nombreuses organisations, respecter des cadres comme le RGPD (Règlement Général sur la Protection des Données), la Directive NIS2, ou encore la norme PCI DSS pour le traitement des paiements, n’est pas optionnel mais obligatoire. Ces évaluations de sécurité documentées prouvent aux autorités régulatrices que l’organisation prend des mesures concrètes pour protéger les données sensibles. Les tests d’intrusion s’appuient sur des méthodologies reconnues telles que l’OSSTMM (Open Source Security Testing Methodology Manual), l’OWASP (Open Web Application Security Project), le NIST (National Institute of Standards and Technology), le PTES (Penetration Testing Execution Standard) ou l’ISSAF (Information Systems Security Assessment Framework). L’utilisation de ces cadres standardisés garantit une approche rigoureuse et facilite la démonstration de conformité lors des audits. De plus, avec un coût moyen des violations de données atteignant 4,45 millions de dollars en 2023 (une augmentation de 15% en trois ans), les investissements dans les tests d’intrusion représentent une protection financière non négligeable.