1 375 : c’est le nombre moyen de tentatives de cyberattaque recensées chaque minute dans le monde en 2023, et ce n’est pas un chiffre sorti d’un chapeau. Les assauts informatiques ne frappent pas au hasard, ni dans le fracas médiatique d’un écran bleu : tout commence par une observation minutieuse, presque invisible, qui échappe aux radars des solutions de sécurité classiques.

Loin des images de fiction où tout explose en temps réel, une attaque informatique démarre toujours par une phase silencieuse de collecte d’informations. Les cybercriminels jonglent entre automatisation et finesse humaine, utilisant scripts ou intelligence sociale pour s’approcher de leur cible sans éveiller la moindre méfiance. Ce point de départ, chroniquement sous-estimé, prépare le terrain du reste : plus cette première phase passe inaperçue, plus l’offensive ira loin. Savoir repérer les signaux faibles fait souvent la différence.

Comprendre les enjeux d’une attaque informatique pour mieux s’en prémunir

Le risque cyber n’a plus de frontières. Désormais, les petites structures paient aussi la note, au même titre que les mastodontes du CAC 40. Les cybercriminels ne font pas la distinction : ils peaufinent leur arsenal, adaptent leurs méthodes et explorent toutes les failles à leur portée. Derrière ces opérations : des solitaires, des groupes organisés, des États, ou parfois des concurrents agressifs. L’appât du gain, la revanche, l’espionnage industriel ou simplement la recherche de prouesse technique, tous ces moteurs coexistent.

Être la cible d’une attaque bouleverse bien plus que quelques fichiers : la confiance des partenaires s’effrite, la crédibilité s’écroule, des conséquences juridiques ne sont jamais loin. L’impact ne reste pas cantonné au rayon informatique. Il touche les finances, met en péril toute l’activité, et s’inscrit dans la durée. Information stratégique, identité personnelle, données bancaires : aux yeux d’un attaquant, tout devient monnayable.

Parmi les risques concrets qui menacent n’importe quelle organisation, on peut citer :

- Risque de fuite d’informations : un email malveillant ou un faux fournisseur peut suffire à ruiner plusieurs années d’effort.

- Menaces sur la continuité : l’arrivée d’un rançongiciel peut paralyser la production, bloquer les accès et stopper net l’entreprise.

- Atteinte à la réputation : une simple fuite dévoilée sur Internet et la confiance des clients s’effrite immédiatement.

Avec la généralisation d’Internet, l’essor du cloud et du télétravail, le nombre de points d’entrée pour les attaquants ne cesse d’augmenter. Personne n’est épargné par cette réalité. Protéger son système d’information relève dorénavant du quotidien, à tous les niveaux, et dans toutes les structures, peu importe leur taille.

Quels sont les premiers signes et les méthodes utilisées lors d’une intrusion ?

Repérer l’amorce d’une attaque relève souvent d’une vigilance de tous les instants. Les alertes bruyantes sont rares. Parmi les indices potentiels : une connexion à horaire étrange, un pic de trafic soudain, un logiciel inconnu qui tourne en arrière-plan. Les outils comme le SIEM, l’IDS ou l’IPS filtrent le bruit, mais l’œil aguerri d’un technicien garde souvent une longueur d’avance.

Les cyberattaquants multiplient les stratégies. Le phishing, qui consiste à se faire passer pour une entité de confiance afin d’obtenir des identifiants ou d’installer un malware, a encore de beaux jours devant lui. Un fichier anodin, un lien piège, et le cheval de Troie s’introduit. L’ingénierie sociale, elle, exploite les routines et la politesse : usurpation, fausse assistance, intrusion sous un faux prétexte. Une banale clé USB infectée oubliée dans les bureaux peut suffire à ouvrir une brèche.

Certains privilégient la méthode forte : attaques DDoS pour saturer un service, rançongiciel pour tout chiffrer et exiger une rançon. D’autres avancent masqués : backdoors cachées, attaque aux mots de passe, ou complice à l’intérieur de l’entreprise.

Des boucliers existent : antivirus, firewall, outils de détection sur les postes. Mais le meilleur allié reste la réactivité humaine : relire les journaux d’événements, sensibiliser, et traiter chaque anomalie comme un signal potentiel. Car c’est dans la routine que les failles s’installent.

Zoom sur la phase de reconnaissance : pourquoi elle est fondamentale dans le déroulement d’une attaque

Aucune offensive numérique ne démarre au hasard. Avant de taper, les pirates prennent le temps de tout cartographier. La reconnaissance, étape furtive et souvent indécelable, consiste à glaner toute forme d’indice : adresses IP, domaines, plan du réseau, éventuelles faiblesses dans la configuration, jusqu’aux partenaires et sous-traitants. Cette collecte se joue parfois sans contact direct, à travers une reconnaissance passive.

Différentes techniques interviennent à ce stade. Examiner les flux réseau peut indiquer les ports ouverts ou mal protégés. Fouiller les bases de données ouvertes, passer par les moteurs de recherche ou scruter le Dark Web expose parfois des informations sensibles concernant l’environnement de l’entreprise. Effectuer des tests d’intrusion permet de jauger la robustesse des défenses : absence de mises à jour, mots de passe faibles, services exposés accidentellement.

Voici les deux principaux types d’approches menées à cette étape :

- Reconnaissance passive : tout se déroule discrètement, aucune interaction directe. Difficile à détecter pour la cible.

- Reconnaissance active : utilisation de scans et de tentatives de connexion, méthode plus visible mais souvent très efficace pour localiser une ouverture.

Cette phase d’observation conditionne la suite de l’attaque. Une info négligée, un serveur mal nommé, un token qui traîne sur un dépôt public, et la brèche s’ouvre. La sécurité s’impose dès cette étape floue, à la croisée du visible et de l’invisible.

Mesures essentielles pour renforcer la sécurité de votre système d’information dès la première étape

Dès la phase de reconnaissance, mieux vaut être prêt. Plus une équipe est sensibilisée, plus elle reste à l’affût : repérage d’un phishing, signalement systématique des anomalies, adoption de bons réflexes sans hésiter. Reposer uniquement sur la technologie serait une grave erreur.

Côté technique, imposer la double authentification déstabilise les voleurs d’identifiants. Utiliser un gestionnaire de mots de passe empêche les accès faciles. La segmentation réseau permet d’isoler chaque zone sensible, d’ajuster les droits, et de limiter les déplacements non autorisés à l’intérieur de l’environnement informatique. Si un pirate passe, il se retrouve aussitôt face à de multiples barrières.

Pour verrouiller le niveau de défense, il convient d’examiner régulièrement la robustesse du dispositif. Cela implique d’effectuer des audits, réviser les accès et contrôler toutes les ouvertures distantes. Déployer un bon outil de détection et de réaction, ajusté à la taille et l’activité, fait toute la différence. Un plan d’action clair, connu de tous, garantit une réactivité maximale en cas d’incident.

Voici quelques axes d’action concrets pour renforcer le système d’information :

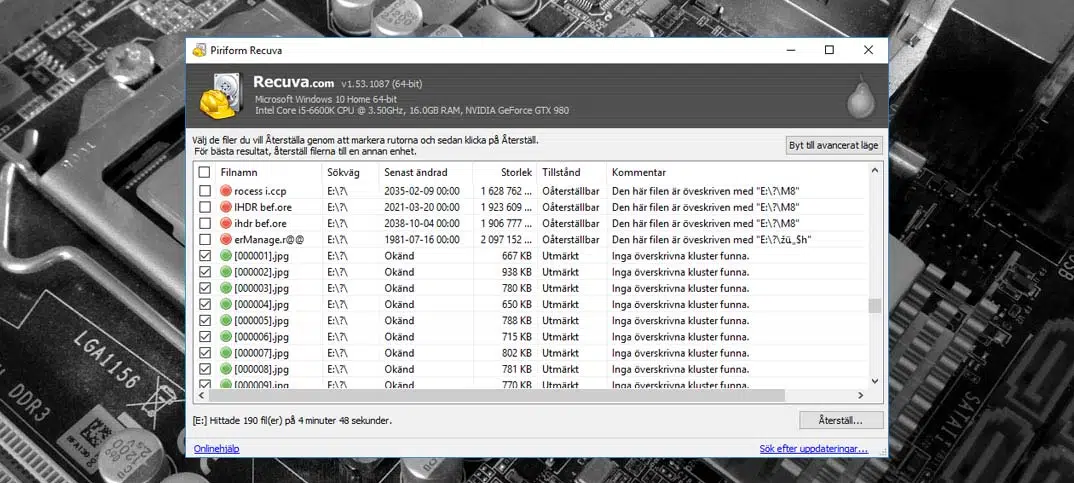

- Configurer des sauvegardes automatisées, stockées à part du réseau, afin de restaurer les données sans hésitation en cas de problème.

- Tracer chaque incident dans un registre des événements pour en tirer des enseignements et améliorer constamment la sécurité.

- Ne pas hésiter à solliciter des experts tiers afin d’avoir un regard neuf sur le dispositif existant ou d’obtenir des conseils adaptés.

La solidité d’une organisation face au cyber-risque se construit dans la durée, à la croisée des technologies, du facteur humain et de la rigueur des process internes. Garder le réflexe du doute, tester souvent, former sans relâche et rester réactif, voilà les vrais remparts. Se relâcher, c’est donner à l’assaillant une longueur d’avance qu’on regrettera longtemps.