Comment activer les fonctionnalités de Word ?

La fonction de correction automatique de Microsoft Word facilite votre travail en corrigeant automatiquement les fautes de frappe au fur…

Comment désactiver Adblock sur mon ordinateur ?

Alors, comment désactiver le bloqueur de publicités ?Google Chrome a depuis longtemps un plugin qui a arrêté les publicités (Adblock) pour…

Google Lens expliqué : fonctionnement et appareils compatibles

Google Lens, la technologie de reconnaissance visuelle de Google, transforme la caméra de votre smartphone en un puissant outil de recherche et d’interaction avec le monde qui vous entoure. En…

Iphone 8 et iphone 8 Plus : que faut-il savoir ?

L’iPhone 8 et l’iPhone 8 Plus d’Apple sont officiels et il est temps de plonger dans les détails pour découvrir…

Comment traduire un enregistrement audio anglais en français ?

Google Translate était une application/un service utile avant même l’apparition d’Android et a été un outil intégré pour communiquer avec…

Comment pouvez-vous mettre des droits d’auteur sur leurs photos ?

Photos gratuites et photos qui coûtent cher Une grande ignorance des photos que l’on est autorisé à utiliser se produit…

Quelles sont les missions d’une entreprise développement web ?

Avec l’évolution de la technologie, la majorité des entités commerciales exploitent Internet pour assurer la distribution de leurs produits et…

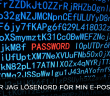

Comment protéger son Wifi du piratage ?

De nos jours, avoir un réseau Wifi à sa disposition est une aubaine pour tous en raison de la connexion…